ORDIN Nr. 8

din 2 februarie 2010

privind aprobarea

Metodologiei de evaluare si certificare a pachetelor, produselor si

profilelorde protectie INFOSEC-INFOSEC 14

ACT EMIS DE:

OFICIUL REGISTRULUI NATIONAL AL INFORMATIILOR SECRETE DE STAT

ACT PUBLICAT IN:

MONITORUL OFICIAL NR. 92 din 10 februarie 2010

In temeiul art. 1 alin. (4) lit. b) şi al art. 3

alin. (6) din Ordonanţa de urgenţă a Guvernului nr. 153/2002

privind organizarea şi funcţionarea Oficiului Registrului Naţional

al Informaţiilor Secrete de Stat, aprobată prin Legea nr. 101/2003,

cu modificările şi completările ulterioare, şi al art. 55

alin. (1) din Regulamentul privind procedurile, la nivelul Guvernului, pentru

elaborarea, avizarea şi prezentarea proiectelor de documente de politici

publice, a proiectelor de acte normative, precum şi a altor documente, în

vederea adoptării/aprobării, aprobat prin Hotărârea Guvernului

nr. 561/2009,

directorul general al Oficiului Registrului

Naţional al Informaţiilor Secrete de Stat emite următorul ordin:

Art. 1. - Se aprobă Metodologia de evaluare

şi certificare a pachetelor, produselor şi profilelor de

protecţie INFOSEC- INFOSEC 14, prevăzută în anexa care face

parte integrantă din prezentul ordin.

Art. 2. - Pe data intrării în vigoare a

prezentului ordin se abrogă Ordinul directorului general al Oficiului

Registrului Naţional al Informaţiilor Secrete de Stat nr. 181/2006

pentru aprobarea Metodologiei de evaluare şi certificare a produselor,

profilelor şi pachetelor de protecţie INFOSEC-INFOSEC 14, publicat în

Monitorul Oficial al României, Partea I, nr. 444 din 23 mai 2006, cu

modificările ulterioare.

Art. 3. - Oficiul Registrului Naţional al

Informaţiilor Secrete de Stat va duce la îndeplinire prevederile

prezentului ordin.

Directorul general al Oficiului Registrului

Naţional al Informaţiilor Secrete de Stat,

Marius Petrescu

ANEXA

METODOLOGIA

de evaluare şi certificare a pachetelor,

produselor şi profilelor de protecţie INFOSEC-INFOSEC 14

1. Introducere

1.1. Scop

Art. 1. - Prezenta metodologie stabileşte

activităţile aferente proceselor de evaluare şi certificare a

pachetelor, produselor şi profilelor de protecţie INFOSEC, denumite

în continuare produse INFOSEC, destinate protecţiei

informaţiilor naţionale clasificate, vehiculate în sistemele

informatice şi de comunicaţii naţionale, civile şi

militare.

Art. 2. - Procesele de evaluare şi certificare a

produselor INFOSEC au următoarele obiective:

a) crearea posibilităţii de utilizare a unor

produse INFOSEC în sisteme informatice şi de comunicaţii care

vehiculează informaţii clasificate;

b) verificarea şi confirmarea nivelului de

încredere ce poate fi acordat funcţiilor de securitate ale unui produs

INFOSEC;

c) stabilirea unei baze de comparaţie între

diferite produse INFOSEC;

d) perfecţionarea procedurilor naţionale de

evaluare a produselor INFOSEC.

1.2. Definiţii

Art. 3. -In sensul prezentei metodologii,

următorii termeni şi sintagme se definesc după cum urmează:

a) certificare - emiterea unui document oficial,

bazat pe o analiză independentă a unei evaluări şi a

rezultatelor acestei evaluări, conform căruia produsul evaluat

satisface parametrii de securitate predefiniţi. Prin certificare se

analizează rezultatele evaluării şi se stabileşte dacă

criteriile şi metodele de evaluare au fost aplicate în mod corect.

Procesul de certificare verifică uniformitatea şi corectitudinea

procedurilor de evaluare, precum şi consecvenţa şi

compatibilitatea rezultatelor evaluării;

b) evaluare-examinarea detaliată, din punct

de vedere tehnic şi funcţional, a aspectelor de securitate ale

produselor INFOSEC. Prin procesul de evaluare se verifică cel puţin:

(i) prezenţa

facilităţilor/funcţiilor de securitate cerute;

(ii) absenţa efectelor secundare

compromiţătoare care ar putea decurge din implementarea

facilităţilor de securitate;

(iii) funcţionalitatea globală a produsului

INFOSEC;

(iv) nivelul de încredere al produsului INFOSEC;

c) imparţialitate - principiu conform

căruia nu există factori care pot influenţa

desfăşurarea procesului de evaluare şi rezultatele acestui

proces;

d) nivel de evaluare a asigurării (EAL) -

un pachet de componente de asigurare din partea a 3-a a Criteriilor comune,

care reprezintă un punct pe scara de asigurare predefinită a

Criteriilor comune;

e) obiectivitate - principiu conform

căruia rezultatele unor teste de evaluare trebuie să se bazeze pe

fapte concrete, nu pe opiniile subiective ale evaluatorului. Obiectivitatea

poate fi consolidată, prin supunerea produsului la cel puţin

două evaluări realizate de entităţi independente

(reproductibilitate);

f) pachet- un set reutilizabil de componente fie

funcţionale, fie de asigurare (de exemplu, un EAL), combinate pentru a

satisface un set de obiective de securitate identificate;

g) produs - un pachet de software, firmware

şi/sau hardware IT, care furnizează o funcţionalitate

destinată utilizării sau incorporării într-o multitudine de

sisteme;

h) profil de protecţie - un set de

cerinţe de securitate independent de implementare pentru o categorie de

TOE care satisface cerinţe specifice ale consumatorilor;

i) repetabilitate - principiu conform

căruia repetarea evaluării aceluiaşi produs, în funcţie de

aceeaşi ţintă de securitate, de către aceeaşi entitate

evaluatoare, conduce la un rezultat similar cu cel obţinut ca urmare a

primei evaluări a produsului;

j) reproductibilitate - principiu conform

căruia repetarea evaluării aceluiaşi produs, în funcţie de

aceeaşi ţintă de securitate, de către o altă entitate

evaluatoare, conduce la un rezultat similar cu cel obţinut ca urmare a

primei evaluări a produsului;

k) solicitant- persoană juridică de

drept public sau privat care solicită evaluarea, certificarea şi

aprobarea de includere în Catalogul naţional cu produse, profile şi

pachete de protecţie a unui produs INFOSEC. Solicitantul poate fi şi

o altă persoană juridică diferită de producător (de

exemplu, dezvoltator, utilizator, comerciant, integrator);

l) ţintă de evaluare (TOE) - un produs

sau sistem IT şi documentaţia aferentă de utilizator şi

administrator care constituie subiectul unei evaluări;

m) ţintă de securitate (ST) - un set

de cerinţe şi specificaţii de securitate utilizate ca bază

pentru evaluarea unei TOE identificate.

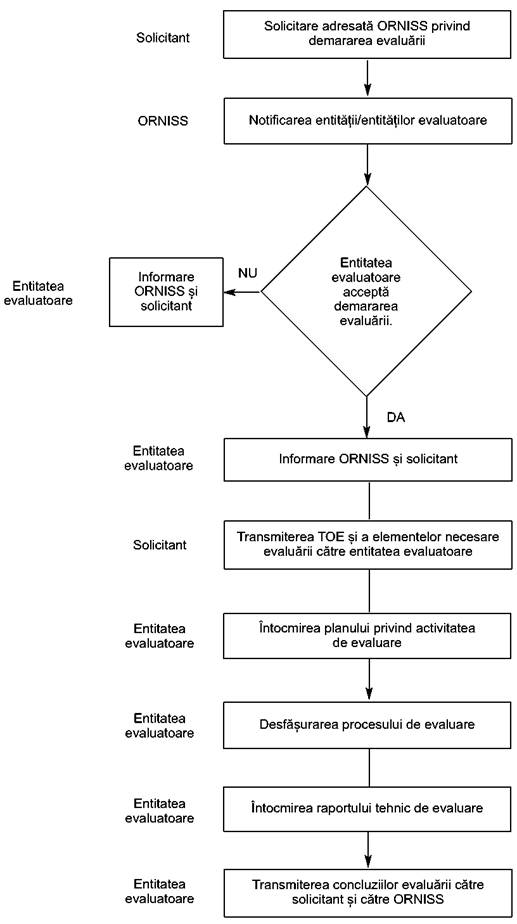

Art. 4. - Procesul de evaluare a produselor INFOSEC se

desfăşoară prin parcurgerea următoarelor etape, aşa

cum sunt prezentate în figura nr. 1:

Figura nr. 1 - Schema procesului de evaluare a

securităţii produselor INFOSEC utilizate în sistemele informatice si

de comunicaţii care vehiculează informaţii naţionale

clasificate

2. Descrierea

metodologiei de evaluare

2.1. Etapa 1: Demararea procesului de evaluare

Art. 5. -In vederea demarării procesului de

evaluare a unui produs INFOSEC, persoanele juridice trebuie să adreseze

Oficiului Registrului Naţional al Informaţiilor Secrete de Stat,

denumit în continuare ORNISS, o solicitare scrisă în acest sens.

Art. 6. - Solicitarea de demarare a procesului de

evaluare trebuie să fie însoţită de documentaţie care

să precizeze cel puţin următoarele aspecte:

a) descrierea generală a produsului pentru care

se solicită evaluarea;

b) ţinta de securitate;

c) clasa şi, după caz, nivelul de

secretizare pentru care se doreşte a fi utilizat produsul;

d) manualul de administrare şi utilizare

(hârtie/electronic);

e) numele entităţii/entităţilor

evaluatoare acreditate de ORNISS, selectată(e) de solicitant pentru

realizarea evaluării;

f) copii de pe certificate anterioare, dacă este

cazul.

Art. 7. - (1) In cazul produselor criptografice

destinate protecţiei informaţiilor naţionale clasificate, altele

decât cele din categoria cifrului de stat, se aplică cerinţele de

evaluare şi certificare prevăzute în anexa nr. 1.

(2) In cazul celorlalte produse INFOSEC, altele decât

cele criptografice, ORNISS decide cu privire la certificare în baza analizei

rezultatelor prezentate de o singură entitate evaluatoare acreditată

de ORNISS.

(3) In situaţii excepţionale, când se

apreciază că există o ameninţare semnificativă la

adresa securităţii sistemelor informatice şi de comunicaţii

naţionale, astfel încât există riscul major de prejudiciere în mod

deosebit de grav a intereselor naţionale, ORNISS poate decide asupra

necesităţii unor evaluări suplimentare a produselor INFOSEC,

altele decât cele criptografice prevăzute la alin. (1).

Art. 8. - Agenţia de Securitate pentru Informatică

şi Comunicaţii din cadrul ORNISS analizează solicitarea

primită.

Art. 9. -In cazul în care se constată că

datele cuprinse în cererea de certificare sau în documentaţia anexată

nu sunt complete, ORNISS informează solicitantul, în vederea

furnizării informaţiilor adiţionale necesare.

Art. 10. - Dacă cererea conţine toate datele

menţionate, ORNISS notifică entitatea/entităţile

evaluatoare cu privire la selectarea acesteia/acestora de către solicitant

pentru efectuarea evaluării. Notificarea transmisă de ORNISS include

toate datele primite de la solicitant.

Art. 11. - (1) După analiza documentaţiei

prevăzute la art. 6, entitatea/entităţile evaluatoare

notifică ORNISS cu privire la acceptarea sau neacceptarea realizării

procesului de evaluare.

(2) ORNISS notifică solicitantului cu privire la

decizia comunicată de entitatea/entităţile evaluatoare.

Art. 12. - (1) In cazul în care entitatea evaluatoare

acceptă să demareze procesul de evaluare, solicitantul pune la

dispoziţia entităţii evaluatoare cel puţin următoarele

elemente:

a) produsul de evaluat, incluzând:

(i) componentele hardware, software şi firmware;

(ii) eventual alte componente necesare

realizării infrastructurii de testare;

b) documentaţie tehnică, care, în

funcţie de tipul produsului, trebuie să includă cel puţin:

(i) documentaţie tehnică, proceduri

operaţionale de securitate;

(ii) descrierea arhitecturii fizice şi logice;

(iii) specificaţii algoritm, cod sursă, mod

de lucru, vectori de test, în cazul produselor criptografice;

(iv) descrierea parametrilor critici de securitate;

c) teste proprii, platforme de testare şi

documentaţie aferentă incluzând rezultatele testelor anterioare;

d) în cazul în care există certificări

anterioare, se vor furniza şi rapoartele tehnice de evaluare.

(2) In funcţie de tipul informaţiilor care

trebuie puse la dispoziţia entităţii evaluatoare, între

solicitant şi entitatea evaluatoare se poate încheia un acord de

confidenţialitate, în baza căruia aceste informaţii sunt

transmise.

Art. 13. - Procesul de evaluare se consideră

demarat după încheierea unui document de acceptare (contract, acord etc.)

între solicitant şi entitatea evaluatoare.

Art. 14. - Evaluatorul întocmeşte lista cu

elementele necesare evaluării şi stabileşte datele la care

acestea trebuie să îi fie puse la dispoziţie.

Art. 15. - In cazul în care solicitantul evaluării

nu este acelaşi cu producătorul produsului supus evaluării, în

vederea asigurării protecţiei unor informaţii specifice, acestea

pot fi puse la dispoziţia evaluatorului direct de către

producător.

Art. 16. - Este important ca obiectivele evaluării

să fie clar definite de solicitant, înţelese de evaluator şi

transmise către toate părţile implicate în procesul de evaluare

a produsului. Persoana responsabilă cu coordonarea procesului de evaluare

trebuie să verifice că toate persoanele implicate în acest proces

cunosc scopul şi obiectivele evaluării, precum şi

responsabilităţile pe care le au în acest proces.

2.2. Etapa 2: Desfăşurarea procesului de

evaluare

2.2.1. Elemente

generale

Art. 17. - Evaluarea produselor INFOSEC se

realizează de către entităţi evaluatoare acreditate de

ORNISS, în conformitate cu prevederile Metodologiei de acreditare a

entităţilor pentru evaluarea produselor de securitate IT şi a

sistemelor informatice şi de comunicaţii - INFOSEC 12, aprobate prin

Ordinul directorului general al Oficiului Registrului Naţional al

Informaţiilor Secrete de Stat nr. 167/2006.

Art. 18. - (1) Procesul de evaluare a produselor

INFOSEC se desfăşoară pe baza a 3 elemente:

a) criterii;

b) metodologie;

c) modul de derulare a proceselor de evaluare şi

certificare de securitate.

(2) Criteriile reprezintă normele şi

principiile faţă de care poate fi măsurată securitatea unui

produs INFOSEC, în vederea evaluării, dezvoltării şi

achiziţiei, iar metodologia stabileşte modul în care trebuie

realizată evaluarea, în baza criteriilor.

Art. 19. - Evaluarea securităţii pe care o

pot asigura produsele INFOSEC se realizează în conformitate cu standarde

naţionale sau standarde internaţionale recunoscute pe plan

naţional, agreate de statele membre ale NATO sau UE.

2.2.2. Obiectivele evaluării

Art. 20. - Obiectivul principal al procesului de

evaluare de securitate constă în verificarea faptului că

funcţiile de securitate ale produsului sunt conforme cu ţinta de

securitate.

Art. 21. - Procesul de evaluare de securitate

asigură un anumit nivel de încredere în faptul că produsul nu

prezintă vulnerabilităţi care pot fi exploatate.

Art. 22. - In contextul evaluării şi

certificării produselor INFOSEC, trebuie acordată o atenţie

deosebită principiilor repetabilităţii,

reproductibilităţii, imparţialităţii şi

obiectivitătii.

Art. 23. - Respectarea acestor 4 principii trebuie

să fie verificată de ORNISS în cursul procesului de certificare.

2.2.3. Intocmirea planului de

activităţi privind evaluarea

Art. 24. - Pentru a descrie structura unui proces de

evaluare, precum şi conexiunile dintre diferitele activităţi

aferente procesului, evaluatorul trebuie să întocmească un plan de

activităţi privind evaluarea, denumit în continuare PAE.

Art. 25. - PAE trebuie să descrie modul în care

sunt organizate activităţile legate de procesul de evaluare şi

interrelationarea acestor activităţi.

Art. 26. - PAE trebuie întocmit astfel încât să

fie aplicabil atât pentru evaluarea unei game de produse, cât şi pentru

diferite niveluri ale evaluării.

Art. 27. - Acest document oferă o prezentare

generală asupra modului în care trebuie realizată evaluarea, în

conformitate cu criterii şi metodologii de evaluare specifice.

2.2.4. Desfăşurarea evaluării

Art. 28. - Activitatea entităţii evaluatoare

trebuie să fie conformă cu cerinţele standardelor de calitate

şi cu criteriile stabilite în Metodologia de acreditare a

entităţilor pentru evaluarea produselor de securitate IT şi a

sistemelor informatice şi de comunicaţii - INFOSEC 12, aprobate prin

Ordinul directorului general al Oficiului Registrului Naţional al

Informaţiilor Secrete de Stat nr. 167/2006.

Art. 29. - Procesul de evaluare trebuie să

includă cel puţin următoarele activităţi:

a) verificarea faptului că elementele necesare

evaluării sunt conforme cu cerinţele criteriilor de evaluare;

b) verificarea faptului că cerinţele de

securitate specificate în ţinta de securitate sunt implementate în mod

adecvat;

c) verificarea faptului că produsul

operaţional nu prezintă vulnerabilităţi exploatabile.

Art. 30. - Prezenta metodologie stabileşte cadrul

general al activităţilor legate de procesul de evaluare şi

certificare, iar la implementarea sa trebuie ţinut cont de faptul că

pentru fiecare produs specific pot fi necesare diferite activităţi

şi niveluri de evaluare.

Art. 31. - Lista demonstrativă cu

activităţi aferente procesului de evaluare este prevăzută

în anexa nr. 2.

Art. 32. - Observaţiile şi rezultatele

fiecărei activităţi din procesul de evaluare trebuie consemnate

într-un raport tehnic de evaluare, denumit în continuare RTE.

Art. 33. - Pe toată durata procesului de evaluare

oricare dintre părţile implicate poate solicita organizarea unor

şedinţe de lucru sau informaţii suplimentare pentru clarificarea

aspectelor de natură tehnică.

Art. 34. - In situaţia în care unele

activităţi aferente procesului de evaluare impun efectuarea unor

teste la sediul solicitantului sau dezvoltatorului, producătorului sau

utilizatorului produsului, acestea trebuie să se realizeze în baza unor

înţelegeri scrise între părţile implicate şi, în cazul unor

testări clasificate secret de stat, notificarea prealabilă a ORNISS.

Art. 35. -In cazul în care ORNISS consideră

necesar, poate participa la testele efectuate la sediul solicitantului sau

dezvoltatorului.

Art. 36. - In cazul în care evaluarea este

întreruptă din diferite cauze (rezilierea contractului/încetarea

acordului), entitatea evaluatoare trebuie să notifice ORNISS cu privire la

acest lucru.

2.3. Etapa 3: Finalizarea procesului de evaluare

2.3.1. Intocmirea RTE

Art. 37. - La finalul activităţilor de

evaluare, evaluatorul are obligaţia să întocmească un RTE.

Art. 38. - RTE are următoarea structură:

a) descrierea activităţilor

desfăşurate în procesul de evaluare;

b) prezentarea rezultatelor obţinute şi a

concluziilor rezultate din activităţile desfăşurate.

Art. 39. - RTE se adresează, în principal:

a) ORNISS, în calitate de certificator;

b) solicitantului evaluării;

c) entităţii de evaluare, în vederea

pregătirii altor activităţi de evaluare.

Art. 40. - In cazul în care dezvoltatorul produsului nu

este totodată şi solicitantul evaluării, există

posibilitatea transmiterii anumitor părţi din RTE către

dezvoltator, dar numai cu acordul solicitantului evaluării.

Art. 41. - Modelul RTE, cu detalierea conţinutului

fiecărui capitol sau fiecărei secţiuni, este prevăzut în

anexa nr. 3.

Art. 42. - (1) In vederea certificării produsului

INFOSEC, entitatea evaluatoare transmite la ORNISS un document de sinteză

a RTE, care să cuprindă cel puţin următoarele elemente:

a) denumirea şi descrierea caracteristicilor

funcţionale şi de securitate ale produsului evaluat;

b) configuraţia şi condiţiile în care a

fost testat produsul;

c) standardele şi metodologiile în conformitate

cu care s-a realizat testarea şi evaluarea produsului;

d) testele realizate şi rezultatele acestora;

e) concluziile finale ale procesului de evaluare;

f) condiţii şi termene de valabilitate a

rezultatelor testării, eventuale

cerinţe/condiţii/instrucţiuni de utilizare a produsului, astfel

încât să se asigure păstrarea caracteristicilor de securitate şi

funcţionale;

g) numărul RTE întocmit.

(2) Pentru clarificarea unor aspecte specifice, ORNISS

poate solicita entităţii evaluatoare să îi pună la

dispoziţie o copie a RTE.

3. Descrierea metodologiei de certificare

3.1. Demararea procesului de certificare

Art. 43. - Principalul obiectiv al certificării

este acela de a furniza o confirmare independentă a faptului că

procesul de evaluare a fost realizat în mod corect, în conformitate cu

criteriile, procedurile şi metodologiile recunoscute şi rezultatele

evaluării sunt conforme cu elementele constatate. Totodată, certificarea

are rolul de a crea un climat de încredere şi de a confirma faptul că

entităţile evaluatoare operează în conformitate cu aceleaşi

standarde şi că rezultatele obţinute de oricare dintre

entităţile evaluatoare sunt demne de încredere în egală

măsură.

Art. 44. -Increderea trebuie să aibă la

bază respectarea principiilor imparţialităţii,

obiectivitătii, repetabilităţii şi

reproductibilităţii.

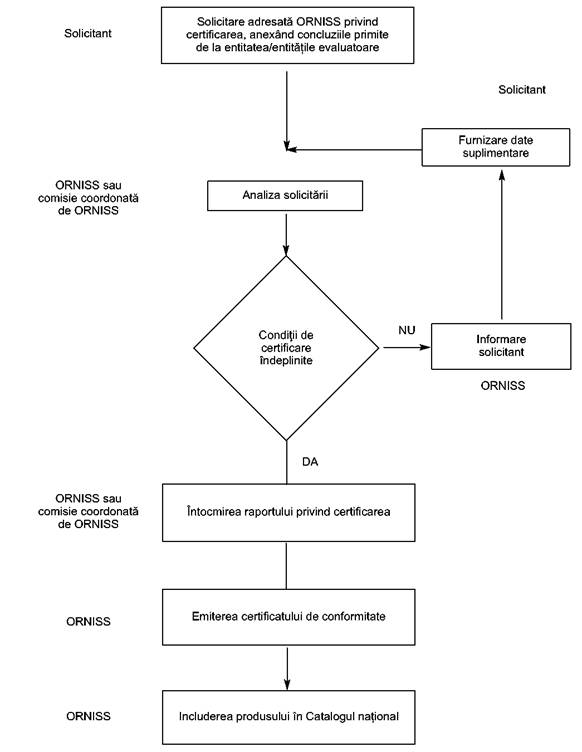

Art. 45. - O descriere schematică a procesului de

certificare este prezentată în figura nr. 2.

Art. 46. - (1) Demararea procesului de certificare se

realizează printr-o solicitare adresată ORNISS de către

solicitant.

(2) Solicitarea trebuie să fie însoţită

de raportul sau, după caz, rapoartele tehnic(e) de evaluare a produsului,

emis(e) de entitatea/entităţile evaluatoare selectate.

(3) In cazul în care documentaţia nu este

completă, ORNISS notifică solicitantului, specificând elementele care

trebuie completate.

Art. 47. - In cadrul etapei de certificare de

securitate, ORNISS, prin Agenţia de Securitate pentru Informatică

şi Comunicaţii, realizează o analiză independentă a

rezultatelor obţinute în urma etapei de evaluare, precum şi a

modalităţii în care s-a desfăşurat această activitate.

Art. 48. - Procesul de certificare trebuie să

analizeze următoarele aspecte:

a) criteriile, metodologiile şi procedurile de

lucru utilizate în procesul de evaluare;

b) resursele folosite în cadrul evaluării de

securitate (echipamente, documentaţie, timp etc);

c) personalul care a realizat evaluarea de securitate

(calificare, obiectivitate, imparţialitate etc);

d) rezultatele testelor de evaluare;

e) RTE.

Figura nr. 2 - Schema procesului de certificare a

produselor INFOSEC utilizate în sistemele informatice şi de

comunicaţi care vehiculează informaţii naţionale

clasificate

3.2. Intocmirea raportului privind certificarea

Art. 49. - Rezultatele activităţii de

certificare trebuie să facă obiectul unui raport privind

certificarea.

Art. 50. - Raportul privind certificarea trebuie

să identifice în mod clar produsul şi să conţină recomandări

cu privire la decizia privind certificarea produsului evaluat.

Art. 51. - Dacă în urma analizei

documentaţiei puse la dispoziţie în vederea certificării se

constată că atât rezultatele obţinute în urma

activităţii de evaluare, cât şi modalitatea în care aceasta s-a

realizat sunt conforme standardelor şi normelor în vigoare, precum şi

faptul că produsul îndeplineşte cerinţele de securitate conform

ţintei de securitate, raportul privind certificarea include propuneri

privind certificarea produsului.

Art. 52. - In cazul în care în urma analizei se

constată deficienţe în procesul de evaluare a produsului, atunci

ORNISS notifică entităţii evaluatoare, în vederea remedierii

acestor deficienţe.

Art. 53. - Pentru desfăşurarea

corespunzătoare a etapei de certificare, Agenţia de Securitate pentru

Informatică şi Comunicaţii poate solicita entităţii

evaluatoare alte documente cu relevanţă pentru această

activitate.

Art. 54. - Raportul privind certificarea va fi elaborat

în termen de maximum 30 de zile de la primirea documentului de sinteză

emis de entitatea/entităţile evaluatoare pe baza RTE sau, după

caz, a ultimului document solicitat de Agenţia de Securitate pentru

Informatică şi Comunicaţii entităţii evaluatoare.

Art. 55. - Un set minim de elemente care trebuie

să fie cuprinse în raportul privind certificarea este prevăzut în

anexa nr. 4.

3.3. Luarea deciziei privind certificarea produsului

Art. 56. - După parcurgerea

activităţilor necesare luării unei decizii privind certificarea

unui produs, se desprind două variante posibile:

a) certificarea produsului şi emiterea

Certificatului de conformitate şi aprobarea includerii în Catalogul

naţional de pachete, produse şi profile de protecţie INFOSEC;

b) refuzul certificării - decizie datorată

identificării unor deficienţe grave referitoare la atingerea de

către produs a parametrilor de securitate predefiniţi.

Art. 57. - Certificatul de conformitate emis de ORNISS

confirmă faptul că produsul îndeplineşte standardele de

securitate în baza cărora a fost evaluat, pentru ţinta de securitate

propusă.

Art. 58. - Produsele certificate vor fi incluse în

Catalogul naţional de pachete, produse şi profile de protecţie

INFOSEC, cu ocazia următoarei actualizări a acestuia, în conformitate

cu prevederile Directivei INFOSEC privind Catalogul naţional de pachete,

produse şi profile de protecţie INFOSEC - INFOSEC 5, aprobată

prin Ordinul directorului general al Oficiului Registrului Naţional al

Informaţiilor Secrete de Stat nr. 7/2010.

Art. 59. -Anexa nr. 5 cuprinde o bibliografie a unor

acte normative şi documente cu relevanţă în domeniu.

Art. 60. -Anexele nr. 1-5 fac parte integrantă din

prezenta metodologie.

ANEXA Nr. 1 la metodologie

CERINŢE

de evaluare şi certificare a sistemelor

criptografice destinate protecţiei informaţiilor naţionale

clasificate, altele decât cele din categoria cifrului de stat

Pentru protecţia informaţiilor naţionale

clasificate sunt utilizate sisteme criptografice evaluate şi certificate,

după cum urmează:

A. Sisteme criptografice dezvoltate pe plan

naţional

a) Pentru protecţia informaţiilor

clasificate SECRET DE SERVICIU, sistemele criptografice trebuie să fie:

(i) evaluate de o entitate evaluatoare acreditată

de Oficiul Registrului Naţional al Informaţiilor Secrete de Stat,

denumit în continuare ORNISS; şi

(ii) certificate de o comisie coordonată de

ORNISS.

b) Pentru protecţia informaţiilor

clasificate SECRET, sistemele criptografice trebuie să fie:

(i) evaluate de o entitate evaluatoare

acreditată de ORNISS; si

(ii) certificate de ORNISS.

c) Pentru protecţia informaţiilor clasificate

STRICT SECRET, sistemele criptografice trebuie să fie:

(i) evaluate de două entităţi

evaluatoare acreditate de ORNISS; si

(ii) certificate de ORNISS;

(iii) în cazul în care nu există două

entităţi evaluatoare acreditate care să aibă capacitatea de

a realiza evaluarea, sistemele trebuie să fie:

1. evaluate de o entitate evaluatoare acreditată

de ORNISS; şi

2. certificate de o comisie coordonată de ORNISS

şi formată din reprezentanţi ai tuturor entităţilor

evaluatoare acreditate de ORNISS pentru a desfăşura

activităţi de evaluare criptografică.

d) Pentru protecţia informaţiilor clasificate

STRICT SECRET DE IMPORTANŢĂ DEOSEBITĂ, sistemele criptografice

trebuie să fie:

(i) evaluate de două entităţi

evaluatoare acreditate de ORNISS; si

(ii) certificate de o comisie coordonată de

ORNISS şi formată din reprezentanţi ai entităţilor

evaluatoare implicate.

B. Sisteme criptografice realizate de

producători externi

a) Pentru protecţia informaţiilor

clasificate SECRET DE SERVICIU pot fi utilizate sistemele aflate în una dintre

următoarele situaţii:

(i) certificate pentru cel puţin nivelul

echivalent de clasificare de către una dintre următoarele:

1. structuri specializate ale NATO;

2. structuri specializate ale UE;

3. un stat membru NATO sau UE;

4. state cu care România a încheiat înţelegeri,

acorduri, aranjamente bilaterale, la nivel guvernamental sau departamental;

(ii) evaluate de o entitate evaluatoare acreditată

de ORNISS si certificate de o comisie coordonată de ORNISS.'

b) Pentru protecţia informaţiilor

clasificate SECRET pot fi utilizate sistemele aflate în una dintre

următoarele situaţii:

(i) certificate pentru un nivel superior de clasificare

de către una dintre următoarele:

1. structuri specializate ale NATO;

2. structuri specializate ale UE;

(ii) certificate pentru un nivel superior de

clasificare de către structuri specializate din state membre NATO sau UE,

evaluate de două entităţi evaluatoare acreditate de ORNISS

şi certificate de ORNISS;

(iii) certificate pentru un nivel superior de

clasificare de către autorităţi competente din state cu care

România a încheiat aranjamente de securitate privind recunoaşterea

reciprocă a certificatelor de conformitate pentru produse de

securitate IT, evaluate de două entităţi evaluatoare acreditate

de ORNISS şi certificate de ORNISS.

c) Pentru protecţia informaţiilor clasificate

STRICT SECRET pot fi utilizate sisteme care îndeplinesc cumulativ

următoarele cerinţe:

(i) sunt modele certificate pentru un nivel echivalent

de clasificare de către structuri ale NATO, UE, autorităţi

competente din state membre NATO sau UE, state cu care România a încheiat

aranjamente de securitate privind recunoaşterea reciprocă a

certificatelor de conformitate pentru produse de securitate IT;

(ii) particularizate prin implementarea de algoritmi

criptografici naţionali certificaţi;

(iii) evaluate de două entităţi

evaluatoare acreditate de ORNISS;

(iv) certificate de ORNISS.

d) Pentru protecţia informaţiilor clasificate

STRICT SECRET DE IMPORTANŢĂ DEOSEBITĂ nu este permisă

utilizarea de sisteme criptografice realizate de producători externi.

Prin excepţie de la prevederile lit. A şi B,

sistemele criptografice utilizate de autorităţile desemnate de

securitate (ADS) pentru destinaţii specifice se evaluează de

către o entitate evaluatoare acreditată de ORNISS şi sunt

certificate de către structura INFOSEC acreditată de ORNISS în cadrul

ADS. In cazul în care nu există o structură INFOSEC acreditată,

certificarea produselor se realizează de către ORNISS.

ANEXA Nr. 2 la metodologie

LISTA DEMONSTRATIVĂ

cu activităţi aferente procesului de

evaluare

1. Prezentăm în continuare o listă

exemplificativă cu activităţi aferente procesului de evaluare:

a) verificarea analizei de conformitate;

b) verificarea analizei caracterului unitar;

c) examinarea eficienţei mecanismelor de asigurare

a securităţii;

d) examinarea vulnerabilităţilor

constructive;

e) examinarea uşurinţei de utilizare;

f) examinarea vulnerabilităţilor

operaţionale;

g) verificarea cerinţelor;

h) verificarea proiectului de arhitectură a

produsului;

i) verificarea proiectului detaliat;

j) verificarea implementării mecanismelor de

asigurare a securităţii;

k) verificarea mediului de dezvoltare;

l) verificarea documentaţiei de operare;

m) verificarea mediului operaţional;

n) realizarea de teste de penetrare;

o) întocmirea raportului de evaluare.

2. Pentru claritate, precizăm că termenul

„verificare" implică analiza elementelor de evaluare, în timp ce

termenul „examinarea" furnizează date de intrare pentru realizarea

testelor de penetrare. Deşi testele de penetrare sunt în mod explicit

corelate cu activităţile anterioare, acestea au fost specificate ca

activitate distinctă din două motive:

a) pentru a sublinia faptul că analizele

anterioare trebuie consolidate şi apoi trebuie concepute testele, pe baza

acestor analize;

b) pentru a indica faptul că, în general,

diferitele teste de penetrare sunt realizate împreună.

3. Prin activitatea de verificare a analizei de

conformitate evaluatorul verifică analiza efectuată de dezvoltatorul

produsului. Verificarea poate pune în evidenţă unele

vulnerabilităţi rezultate, din cauza faptului că

anumite'funcţii de securitate nu asigură atingerea unuia dintre

obiectivele securităţii, în condiţiile unei ameninţări

identificate în ţinta de securitate.

4. Activitatea de verificare a analizei caracterului

unitar constă în examinarea analizei efectuate de dezvoltatorul produsului

şi stabileşte dacă setul de funcţii de securitate

implementate, luate ca ansamblu, asigură in mod adecvat îndeplinirea

obiectivelor securităţii.

5. Prin examinarea eficienţei mecanismelor de

asigurare a securităţii evaluatorul identifica eventualele mecanisme

care nu ating eficienţa minimă cerută prin ţinta de

securitate.

6. In procesul de examinare a

vulnerabilităţilor rezultate din procesul de construcţie a

produsului, evaluatorul trebuie să identifice eventuale astfel de

vulnerabilităţi ale acestuia. Erorile identificate în procesul de

evaluare a corectitudinii procesului de dezvoltare a produsului reprezintă

o sursă de vulnerabilităţi constructive. Această activitate

presupune examinarea erorilor, precum şi a diferitelor

funcţionalităţi introduse în fiecare etapă a

dezvoltării produsului.

7. Examinarea uşurinţei de utilizare

presupune identificarea modurilor de operare nesigure ale produsului. Prin

urmare, această activitate este strâns legată de cerinţele

operaţionale.

8. Activitatea de evaluare a vulnerabilităţilor

operaţionale presupune ca evaluatorul să examineze modul de operare a

produsului, pentru a identifica eventuale vulnerabilităţi

apărute în cursul acestui proces.

9. Vulnerabilităţile operaţionale

tratează aspecte la limita dintre măsurile de securitate IT şi

cele non-IŢ cum ar fi proceduri operaţionale privind securitatea

fizică, modalităţi nonelectronice de management al cheilor,

distribuţia ecusoanelor de securitate etc. Măsurile de securitate non-IT

trebuie să facă obiectul preocupărilor entităţii

evaluatoare în următoarele situaţii:

a) apar ca parte a documentaţiei de operare;

b) ţinta de securitate este formulată pe baza

unei politici de securitate a sistemului;

c) apar ca parte a documentaţiei produsului.

10. In procesul de analiză a

vulnerabilităţilor operaţionale ale produsului, evaluatorii

trebuie să analizeze dacă masurile de securitate non-IT implementate

contracarează vulnerabilităţile constructive identificate.

11. Activitatea de verificare a cerinţelor

presupune ca evaluatorul să determine dacă ţinta de securitate

defineşte în mod corect funcţiile care asigură implementarea

securităţii. Ţinta de securitate trebuie să identifice clar

aceste funcţii, nivelul de evaluare solicitat, precum şi

măsurile de securitate implementate şi care trebuie avute în vedere

în procesul de evaluare a produsului.

12. Prima etapă în procesul de dezvoltare a

produsului, de la faza de cerinţe la cea de proiect de arhitectură,

prezintă o importanţă deosebită, avându-se în vedere faptul

că asigură corespondenţa dintre funcţiile abstracte şi

componentele logice şi fizice ale produsului. In acest context, una dintre

principalele activităţi din procesul de evaluare este verificarea

proiectului de arhitectură, în urma căreia evaluatorul decide

dacă există o separare bine definită între

funcţionalităţile care asigură securitatea şi

celelalte funcţionalităţi ale produsului. In acest caz,

activitatea de evaluare poate fi focalizată asupra elementelor care contribuie

la asigurarea securităţii, iar ţinta de securitate poate fi

urmărită cu uşurinţă, pe măsură ce proiectul

este analizat mai în detaliu.

13. Activitatea de verificare a proiectului detaliat

presupune analiza modului în care este respectată politica privind

separarea componentelor care asigură securitatea de celelalte componente,

precum şi verificarea faptului că toate componentele care

asigură implementarea securităţii sunt corect implementate.

14. Verificarea implementării presupune analiza

modului în care sunt implementate mecanismele de asigurare a securităţii,

într-un mod mai detaliat decât în cursul activităţii de verificare a

proiectului. Analiza se bazează pe concluziile activităţii de

verificare a proiectului detaliat, după care devine posibilă testarea

funcţională.

15. Prin activitatea de verificare a mediului de

dezvoltare se analizează în special standardele conform cărora este

dezvoltat produsul. In cursul acestei activităţi se analizează:

a) controlul configuraţiei;

b) limbajele de programare şi compilatoarele;

c) măsurile de securitate implementate de

dezvoltator.

16. Activitatea de verificare a documentaţiei de

operare presupune verificarea faptului că produsul poate fi administrat

şi utilizat în acord cu obiectivele sale de securitate.

17. Verificarea mediului de operare presupune ca

evaluatorul să analizeze dacă produsul operaţional este identic

cu produsul rezultat din procesul de dezvoltare şi dacă acesta poate

fi operat în conformitate cu obiectivele securităţii.

18. Testele de penetrare au rolul de a identifica

eventuale vulnerabilităţi, care pot fi exploatate în procesul de

utilizare a produsului.

19. Observaţiile şi rezultatele

fiecărei activităţi din procesul de evaluare trebuie consemnate

în raportul tehnic de evaluare.

ANEXA Nr. 3 la metodologie

MODEL DE RAPORT TEHNIC DE EVALUARE (RTE)

CAPITOLUL I

Introducere

SECŢIUNEA 1

Elemente generale

1. Prezenta secţiune conţine date generale

cu privire la procesul de evaluare şi trebuie să prezinte cel

puţin următoarele elemente:

a) denumirea, numărul de identificare şi

versiunea/modelul produsului INFOSEC supus evaluării;

b) date privind dezvoltatorul produsului şi,

dacă este cazul, date privind subcontractanţii care au contribuit la

dezvoltarea produsului;

c) date privind solicitantul evaluării;

d) programarea activităţilor aferente

procesului de evaluare;

e) date cu privire la entitatea evaluatoare.

SECŢIUNEA a 2-a

Obiective

2. Prezenta secţiune trebuie să

prezinte obiectivele RTE.

3. In principal, obiectivele sunt:

a) prezentarea elementelor necesare susţinerii

unei anumite concluzii cu privire la produsul supus evaluării;

b) susţinerea procesului de reevaluare a

produsului, în cazul în care solicitantul doreşte acest lucru.

SECŢIUNEA a 3-a

Domeniu de aplicabilitate

4. Prezenta secţiune trebuie să sublinieze

faptul că RTE se referă la întreaga activitate

desfăşurată în cursul procesului de evaluare.

5. In caz contrar, trebuie specificate motivele pentru

care RTE nu acoperă întreaga activitate de evaluare.

SECŢIUNEA a 4-a

Structură

6. Prezenta secţiune trebuie să prezinte

structura RTE.

CAPITOLUL II

Sumar

7. Prevederile prezentului capitol furnizează date

cu privire la rezultatele evaluării.

8. Dispoziţiile prezentului capitol trebuie

să conţină informaţiile generale necesare introducerii

produsului INFOSEC în Catalogul naţional de pachete, produse şi

profile de protecţie INFOSEC, după certificare.

9. Prin urmare, sumarul nu trebuie să

conţină informaţii clasificate.

10. Prezentul capitol trebuie să

conţină:

a) date cu privire la entitatea evaluatoare;

b) nivelul de evaluare atins efectiv;

c) numărul de identificare si versiunea/modelul

produsului INFOSEC;

d) sumarul principalelor concluzii ale evaluării;

e) date cu privire la solicitantul evaluării;

f) scurtă descriere a produsului INFOSEC supus

evaluării;

g) scurtă descriere a caracteristicilor de

securitate ale produsului INFOSEC supus evaluării.

CAPITOLUL III

Descrierea produsului INFOSEC supus evaluării

SECŢIUNEA 1

Funcţionalitatea produsului INFOSEC

11. Prezenta secţiune trebuie să

conţină o prezentare succintă a rolului operaţional al

produsului, precum şi a funcţiunilor pentru care a fost proiectat.

Descrierea trebuie să conţină cel puţin următoarele

elemente:

a) tipul de date care pot fi procesate utilizând

produsul (nivel de clasificare etc);

b) categoriile de utilizatori care vor utiliza produsul

(corelat cu precizările de la punctul anterior).

SECŢIUNEA a 2-a

Etapele procesului de dezvoltare

12. Prezenta secţiune trebuie să prezinte

etapele parcurse în realizarea produsului.

13. De asemenea, trebuie prezentate metodologiile,

tehnicile, instrumentele şi standardele relevante pentru realizarea

produsului.

14. Totodată, prezenta secţiune trebuie

să includă descrierea elementelor necesare evaluării puse la

dispoziţia entităţii evaluatoare de către solicitant.

Descrierea trebuie să includă data la care au fost puse la

dispoziţie aceste elemente şi numărul de înregistrare cu care a

fost luat în evidenţă fiecare element.

SECŢIUNEA a 3-a

Arhitectura produsului

15. Prezenta secţiune trebuie să

conţină un sumar al proiectului general al produsului. Trebuie

să se precizeze gradul de separare între componentele care asigură

implementarea securităţii şi celelalte componente.

Secţiunea va prezenta şi modul de implementare şi

distribuţia între componentele hardware, firmware şi software a

elementelor care asigură implementarea securităţii.

16. Toate numerele modelelor/versiunilor acestor

componente trebuie specificate într-o anexă la RTE (anexa C).

SECŢIUNEA a 4-a

Descrierea componentelor hardware

17. Descrierea componentelor hardware trebuie să

prezinte în detaliu toate componentele relevante pentru procesul de evaluare,

la nivel de arhitectură.

SECŢIUNEA a 5-a

Descrierea componentelor firmware

18. Descrierea componentelor firmware trebuie să

prezinte în detaliu toate componentele relevante pentru procesul de evaluare.

SECŢIUNEA a 6-a

Descrierea componentelor software

19. Descrierea componentelor software trebuie să

prezinte în detaliu toate componentele relevante pentru procesul de evaluare.

Descrierea trebuie să furnizeze legătura dintre componentele software

şi cele hardware şi firmware.

CAPITOLUL IV

Caracteristici de securitate ale produsului INFOSEC

20. Trebuie subliniat că înţelegerea

ţintei de securitate este un element esenţial pentru înţelegerea

RTE. De aceea, este recomandabil ca acest capitol să includă

descrierea completă a ţintei de securitate.

21. Capitolul trebuie să abordeze cel puţin

următoarele aspecte:

a) politica de securitate pentru produsul INFOSEC;

b) specificarea funcţiilor de implementare a

securităţii;

c) specificarea mecanismelor de securitate;

d) precizarea nivelului minim estimat de

eficienţă a mecanismelor de securitate;

e) nivelul de evaluare solicitat.

CAPITOLUL V

Evaluarea

22. Prevederile prezentului capitol detaliază

activităţile efectuate în procesul de evaluare, cu specificarea

tuturor problemelor identificate, atât a celor de natură tehnică, cât

şi a celor de natură managerială.

23. Capitolul trebuie să conţină date

care să sprijine activitatea comisiei de certificare de securitate, în

analiza aspectelor de natură tehnică şi managerială.

Totodată, datele cuprinse în acest capitol pot să contribuie şi

la eficientizarea activităţii entităţii evaluatoare.

SECŢIUNEA 1

Etapele evaluării

24. Această secţiune este similară

celei în care sunt prezentate etapele procesului de dezvoltare şi trebuie

să includă date cu privire la:

a) data la care a fost demarat procesul de evaluare;

b) data la care au fost furnizate elementele necesare

evaluării, inclusiv ţinta de securitate a produsului;

c) perioada în care au fost realizate testele de

penetrare;

d) eventuale vizite efectuate la sediile

dezvoltatorului sau ale utilizatorului final al produsului;

e) data la care s-au încheiat activităţile

tehnice.

25. Secţiunea trebuie să precizeze toate

metodele, tehnicile, instrumentele şi standardele utilizate în procesul de

evaluare.

SECŢIUNEA a 2-a

Procedura de evaluare

26. Această secţiune trebuie să

conţină un sumar al PAE. Sumarul trebuie să includă:

a) activităţile desfăşurate de

evaluator, conform PAE;

b) totalitatea activităţilor

desfăşurate în procesul de evaluare, cu evidenţierea

activităţilor care nu au fost cuprinse în PAE, dar au fost efectuate

în practică; va fi precizată motivaţia existenţei acestor

discrepanţe.

SECŢIUNEA a 3-a

Domeniul de aplicare a evaluării

27. Prezenta secţiune trebuie să precizeze

componentele care au făcut obiectul evaluării, precum şi

ipotezele făcute cu privire la componentele care nu au fost examinate.

SECŢIUNEA a 4-a

Constrângeri şi ipoteze

28. Prezenta secţiune trebuie să precizeze

eventualele constrângeri asupra procesului de evaluare şi ipotezele

făcute în cursul acestui proces.

CAPITOLUL VI

Sumarul rezultatelor evaluării

29. Prevederile prezentului capitol trebuie să

prezinte sumarul rezultatelor evaluării, pentru toate

activităţile efectuate în cursul procesului.

30. Se recomandă structurarea pe secţiuni

care să corespundă fiecăreia dintre activităţile

desfăşurate.

31. Fiecare secţiune trebuie să fie

corelată cu setul de activităţi desfăşurate.

32. Prezentăm în continuare, cu titlu de exemplu,

o listă de aspecte care fac obiectul acestui capitol:

a) Eficienţa constructivă

- Aspect 1 - Conformitatea

funcţionalităţii

- Aspect 2 - Interrelaţionarea

funcţionalităţilor

- Aspect 3 - Eficienţa mecanismelor

- Aspect 4 - Evaluarea vulnerabilităţilor

constructive

b) Eficienţa operaţională

- Aspect 1 - Flexibilitatea în utilizare

- Aspect 2 - Evaluarea vulnerabilităţilor

operaţionale

c) Realizarea produsului - Procesul de dezvoltare

- Etapa 1 - Cerinţe

- Etapa 2 - Proiectul arhitecturii

- Etapa 3 - Proiectul detaliat

- Etapa 4 - Implementarea

d) Realizarea produsului - Mediul de dezvoltare

- Aspect 1 -Controlul configuraţiei

- Aspect 2 - Limbaje de programare şi compilatoare

- Aspect 3 - Măsurile de securitate implementate

de către dezvoltator

e) Operare - Documentaţia de operare

- Aspect 1 - Documentaţia de utilizare

- Aspect 2 - Documentaţia de administrare

f) Operare - Mediul operaţional

- Aspect 1 - Livrarea şi configurarea produsului

- Aspect 2 - Punerea în funcţiune şi

operarea.

SECŢIUNEA 1

Teste de penetrare

33. Rezultatele testelor de penetrare au fost

analizate separat deoarece testele de penetrare sunt de cele mai multe ori

realizate ca parte a unei anumite activităţi.

34. Prezenta secţiune trebuie să prezinte

toate opţiunile de configurare folosite în timpul testelor de penetrare.

SECŢIUNEA a 2-a

Vulnerabilităţi exploatabile

identificate

35. Prezenta secţiune trebuie să descrie

vulnerabilităţile ce pot fi exploatate, care au fost identificate în

timpul evaluării, precizând:

a) funcţia de implementare a

securităţii la care a fost identificată vulnerabilitatea;

b) descrierea vulnerabilităţii;

c) acţiunile întreprinse de evaluator în momentul

identificării vulnerabilităţii;

d) activitatea în cursul căreia a fost

identificată vulnerabilitatea;

e) persoana care a identificat vulnerabilitatea

(dezvoltatorul sau evaluatorul);

f) data la care a fost identificată

vulnerabilitatea;

g) dacă vulnerabilitatea a fost remediată (se

menţionează data) sau nu;

h) sursa generatoare a vulnerabilităţii

(dacă este posibil).

SECŢIUNEA a 3-a

Observaţii legate de

vulnerabilităţi ce nu pot fi exploatate

36. Prezenta secţiune trebuie să descrie

vulnerabilităţile ce nu pot fi exploatate şi au fost

identificate în cadrul evaluării (subliniindu-le pe cele rămase în

produsul operaţional).

SECŢIUNEA a 4-a

Erori identificate

37. Prezenta secţiune trebuie să precizeze

impactul pe care îl pot avea erorile identificate în cadrul procesului de

evaluare.

CAPITOLUL VII

Ghid pentru reevaluare şi analiză a

impactului

38. Prezentul capitol este opţional. Poate fi

omis dacă solicitantul evaluării a declarat că nu necesită

informaţii privind o reevaluare sau analiză a impactului.

39. Dacă va fi inclus, acest capitol trebuie

să precizeze:

a) includerea fiecărei componente a produsului

INFOSEC în una dintre următoarele categorii: componente care asigură

implementarea securităţii, componente relevante pentru securitate sau

componente care nu sunt relevante pentru securitate;

b) identificarea instrumentelor de dezvoltare care

sunt relevante pentru securitate;

c) modalitatea în care constrângerile sau ipotezele

făcute în procesul de evaluare pot avea impact în cazul reevaluării

sau refolosirii produsului;

d) orice concluzii privind tehnici de evaluare sau

instrumente care pot fi utile în cazul unei reevaluări;

e) detalii de arhivare necesare reînceperii

evaluării;

f) pregătire specifică necesară

reevaluatorilor pentru demararea unui proces de reevaluare.

CAPITOLUL VIII

Concluzii şi recomandări

40. Prezentul capitol trebuie să cuprindă

concluziile şi recomandările evaluării. Concluzia principală

va preciza dacă produsul îndeplineşte obiectivul de securitate

stabilit şi dacă are vulnerabilităţi ce pot fi exploatate.

41. Trebuie să se specifice faptul că

recomandările se referă la componentele produsului care au făcut

obiectul evaluării şi că pot exista şi alţi factori de

care evaluatorii nu sunt conştienţi, iar aceşti factori pot

influenţa procesul de certificare a produsului.

42. Recomandările pot include sugestii către

alte entităţi, precum solicitantul evaluării sau dezvoltatorul

produsului, pentru a fi înaintate comisiei de certificare de securitate.

43. Trebuie să se specifice faptul că

rezultatele evaluării sunt valabile numai pentru o anumită versiune a

produsului INFOSEC, configurată într-un anumit mod, iar comisia de

certificare de securitate trebuie informată despre orice schimbări

aduse produsului.

Anexa A - Lista elementelor necesare evaluării

44. Această anexă trebuie să identifice,

cu numerele versiunii şi datele la care au fost recepţionate, toate

elementele necesare evaluării sau se face o referire la lista elementelor.

Anexa B - Lista de acronime/Glosar de termeni

45. Această anexă trebuie să explice

toate acronimele şi abrevierile folosite în RTE. De asemenea, trebuie

să definească termenii specifici utilizaţi.

Anexa C - Configuraţia evaluată

46. Configuraţiile produsului INFOSEC examinate

în cadrul evaluării (în special configuraţii folosite la testele de

penetrare, verificare a fiabilităţii) trebuie identificate clar.

47. Trebuie precizate orice presupuneri făcute

sau configuraţii care nu au fost luate în considerare.

Descrierea componentelor hardware

48. Descrierea componentelor hardware trebuie să

furnizeze informaţii despre configuraţie, privind toate componentele

la nivel arhitectural ce sunt relevante pentru evaluare şi, în

consecinţă, pentru implementarea securităţii.

Descrierea componentelor firmware

49. Descrierea componentelor firmware trebuie să

furnizeze informaţii despre configuraţie, despre toate componentele

care sunt relevante pentru procesul de evaluare şi, în

consecinţă, pentru implementarea securităţii.

Descrierea componentelor software

50. Descrierea componentelor software trebuie să

furnizeze informaţii despre configuraţie privind părţi ale

aplicaţiilor software utilizate de produsul INFOSEC care sunt relevante

pentru procesul de evaluare şi, în consecinţă, pentru

implementarea securităţii.

Anexa D - Rapoartele activităţilor de

evaluare

51. Această anexă nu este necesară

dacă toate rapoartele de activitate sunt incluse în cap. 6 al RTE.

52. Dacă este prezentă, această

anexă trebuie să cuprindă înregistrări ale tuturor

activităţilor de evaluare (incluzând rezultatele testelor efectuate,

tehnici şi instrumente utilizate).

Anexa E - Probleme identificate

53. Această anexă trebuie să

cuprindă rapoarte cu privire la toate problemele identificate în cursul

procesului de evaluare.

54. Rapoartele pot fi emise şi înainte de

finalizarea evaluării şi trebuie să conţină cel

puţin următoarele elemente:

a) numărul şi versiunea produsului supus

evaluării;

b) activitatea în cursul căreia a fost

identificată problema;

c) descrierea problemei identificate.

ANEXA Nr. 4 la metodologie

Elemente ale raportului privind certificarea

Un raport privind certificarea trebuie să

includă cel puţin următoarele elemente:

a) Introducere:

- date generale cu privire la produsul INFOSEC supus

evaluării.

b) Rezumat:

- detalii cu privire la entitatea de evaluare;

- identificarea completă a produsului INFOSEC

supus evaluării, inclusiv a codului de identificare, versiunii etc;

- sumarul concluziilor formulate de evaluator;

- date privind dezvoltatorul şi, dacă este

cazul, date privind subcontractanţii acestuia care au contribuit la

dezvoltarea produsului;

- date privind solicitantul certificării;

- nivelul de evaluare atins efectiv.

c) Prezentarea produsului:

- descrierea produsului INFOSEC, în configuraţia

supusă evaluării;

- descrierea hardware;

- descrierea firmware;

- descrierea software;

- descrierea documentaţiei produsului.

d) Evaluarea:

- descrierea sumară a ţintei de securitate,

care să cuprindă şi descrierea caracteristicilor de securitate

ale produsului INFOSEC;

- elemente de identificare ale RTE;

- sumarul principalelor concluzii formulate de

entitatea de evaluare.

e) Certificarea:

- propuneri referitoare la luarea unei decizii cu

privire la certificarea produsului INFOSEC;

- specificarea eventualelor restricţii care

trebuie avute în vedere în procesul de utilizare a produsului (de exemplu:

limitarea nivelului de clasificare a informaţiilor, utilizare în medii

operaţionale specifice etc).

ANEXA Nr. 5 la metodologie

BIBLIOGRAFIE

1. Standardele naţionale de protecţie a

informaţiilor clasificate în România, aprobate prin Hotărârea

Guvernului nr. 585/2002, publicată în Monitorul Oficial al României,

Partea I, nr. 485 din 5 iulie 2002, cu modificările şi

completările ulterioare.

2. Normele privind protecţia informaţiilor

clasificate ale Organizaţiei Tratatului Atlanticului de Nord în România,

aprobate prin Hotărârea Guvernului nr. 353/2002, publicată în Monitorul

Oficial al României, Partea I, nr. 315 din 13 mai 2002, cu modificările

ulterioare.

3. Metodologia de acreditare a entităţilor

pentru evaluarea produselor de securitate IT şi a sistemelor informatice

şi de comunicaţii - INFOSEC 12, aprobată prin Ordinul

directorului general al Oficiului Registrului Naţional al

Informaţiilor Secrete de Stat nr. 167/2006, publicat în Monitorul Oficial

al României, Partea I, nr. 223 din 10 martie 2006.

4. Guidelines for the Evaluation and Certification of

ADP Systems and Networks and Computer Security (COMPUSEC) Products,

AC/35-N/275.

5. Procedure CER/P/01.1 - Certification of the

security provided by IT products and systems, February 9, 2004 - Secretariat

General de la Defense Naţionale, France.

6. Information Technology Security Evaluation Manual

(ITSEM), version 1.0, Commission of the European Communities.

7. Scheme overview, draft 0.3, April 15, 2005 -

Swedish Certification Body for IT Security.

8. Evaluation and Certification, draft 0.9, April 15,

2005 - Swedish Certification Body for IT Security.

9. Common Criteria Evaluation and Validation Scheme

For Information Technology Security, Guidance to Validators of IT Security

Evaluations, Version 1.0, February 2002, National Institute for Standards and

Technologies, U.S.

10. Common Criteria Evaluation and Validation Scheme

Policy Letter - National Information Assurance Partnership, U.S.

11. Information Technology Security Testing - Common

Criteria, April 1999, Version 1.1, U.S. Department of Commerce.

12. Guidelines for Evaluation Work Program (EWP),

January 14, 1998, JElDAJapan.