Ordinul Nr.174 din 10.10.2012pentru stabilirea unor măsuri în domeniul activităţii oficiale de criptologie

ACT EMIS DE: Serviciul de Informatii Externe

ACT PUBLICAT ÎN MONITORUL OFICIAL NR. 740 din 02 noiembrie 2012

Pentru aplicarea dispoziţiilor art. 38 alin. (2) teza finală din Legea nr. 182/2002 privind protecţia informaţiilor clasificate, cu modificările şi completările ulterioare,având în vedere prevederile Standardelor naţionale privind protecţia informaţiilor clasificate în România, aprobate prin Hotărârea Guvernului nr. 585/2002, cu modificările şi completările ulterioare,în temeiul art. 7 alin. (3) din Legea nr. 1/1998 privind organizarea şi funcţionarea Serviciului de Informaţii Externe, republicată, cu modificările şi completările ulterioare, şi al art. 33 alin. (1) din Legea nr. 346/2006 privind organizarea şi funcţionarea Ministerului Apărării Naţionale, cu modificările ulterioare,directorul Serviciului de Informaţii Externe şi ministrul apărării naţionale emit prezentul ordin. Articolul 1Activitatea oficială de criptologie cuprinde activităţile desfăşurate pentru proiectarea, dezvoltarea, evaluarea, certificarea şi controlul utilizării produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat, utilizate de autorităţi şi instituţii publice pentru protecţia informaţiilor clasificate, precum şi elaborarea de reglementări în domeniu. Articolul 2Pentru derularea activităţilor prevăzute la art. 1, Serviciul de Informaţii Externe şi Ministerul Apărării Naţionale cooperează cu Oficiul Registrului Naţional al Informaţiilor Secrete de Stat. Articolul 3(1) Se aprobă Standardul de securitate criptografică, prevăzut în anexa nr. 1*.* Anexa nr. 1 la ordin este clasificată potrivit legii şi se comunică numai instituţiilor interesate.(2) Se aprobă Metodologia de evaluare şi certificare a produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat, prevăzută în anexa nr. 2. Articolul 4(1) Eligibilitatea produselor şi sistemelor criptografice pentru evaluarea şi certificarea, din punct de vedere al asigurării protecţiei informaţiilor naţionale clasificate, de către entităţile evaluatoare aparţinând Serviciului de Informaţii Externe şi Ministerului Apărării Naţionale, rezultă din îndeplinirea cumulativă a cerinţelor minime prevăzute în Standardul de securitate criptografică.(2) Cerinţele minime de securitate prevăzute la alin. (1) sunt puse la dispoziţia persoanelor interesate în condiţiile prevăzute de legislaţia privind protecţia informaţiilor naţionale clasificate. Articolul 5La nivelul entităţilor evaluatoare aparţinând Serviciului de Informaţii Externe şi Ministerului Apărării Naţionale, evaluarea şi certificarea produselor şi sistemelor criptografice utilizate pentru protecţia informaţiilor naţionale clasificate se realizează pe baza Metodologiei de evaluare şi certificare a produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat. Articolul 6Anexele nr. 1 şi 2 fac parte integrantă din prezentul ordin. Articolul 7Prezentul ordin se publică în Monitorul Oficial al României, Partea I. Directorul Serviciului de Informaţii Externe, Teodor-Viorel Meleşcanu Ministrul apărării naţionale, Corneliu Dobriţoiu ANEXA Nr. 2METODOLOGIE de evaluare şi certificare a produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat Capitolul IDispoziţii generale Articolul 1(1) Metodologia de evaluare şi certificare a produselor şi sistemelor criptografice, denumită în continuare MEC_PSC, stabileşte cadrul general pentru evaluarea şi certificarea produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat, utilizate pentru protecţia informaţiilor naţionale clasificate la nivelul autorităţilor şi instituţiilor publice.(2) Dispoziţiile MEC_PSC se completează în mod corespunzător cu prevederile directivelor INFOSEC aprobate de Oficiul Registrului Naţional al Informaţiilor Secrete de Stat (ORNISS). Articolul 2Obiectivele MEC_PSC sunt: a)asigurarea cadrului unitar de evaluare şi certificare a produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat, denumite în continuare PSC, potrivit Standardului de securitate criptografică prevăzut în anexa nr. 1 la Ordinul directorului Serviciului de Informaţii Externe şi al ministrului apărării naţionale nr. 174/M.125/2012 pentru stabilirea unor măsuri în domeniul activităţii oficiale de criptologie; b)posibilitatea stabilirii nivelului de încredere al funcţiilor de securitate ale PSC. Articolul 3În sensul prezentei MEC_PSC, termenii utilizaţi se definesc astfel: a)algoritm criptografic - set structurat de operaţii matematice care transformă o secvenţă de biţi - care reprezintă textul clar - în altă secvenţă de biţi - care reprezintă textul criptat - prin utilizarea unei convenţii, denumită cheie; b)entitate evaluatoare - unul dintre următoarele laboratoare de specialitate, acreditate la nivel naţional:– Laboratorul de Evaluare şi Certificare Criptografică din cadrul Serviciului de Informaţii Externe;

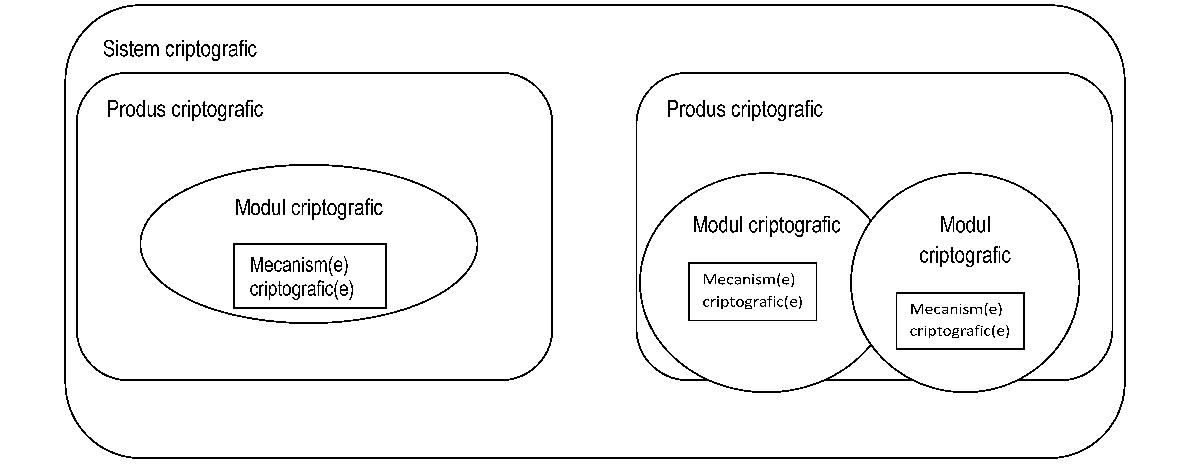

– Centrul de Testare-Evaluare şi Cercetare Ştiinţifică Sisteme Informatice şi Comunicaţii al Agenţiei de Cercetare pentru Tehnică şi Tehnologii Militare din cadrul Ministerului Apărării Naţionale; c)material criptografic - orice suport - soluţii criptografice, material cu chei criptografice şi publicaţii criptografice - care conţine informaţii criptografice; d)mecanism criptografic - funcţie/algoritm/protocol criptografic proiectat pentru a asigura sau a sprijini cel puţin un serviciu de securitate criptografică; e)modul criptografic - ansamblu format din componente hardware, software şi/sau firmware care implementează cel puţin un mecanism criptografic; f)produs criptografic - produs care conţine cel puţin un modul criptografic; g)serviciu de securitate - un serviciu care contribuie la securitatea informaţiilor procesate şi vehiculate în SIC; serviciile de securitate sunt: confidenţialitate, integritate, autentificare, disponibilitate şi nerepudiere; h)SIC - sistem informatic şi de comunicaţii; i)sistem criptografic - ansamblu format din două sau mai multe produse criptografice care interacţionează; j)solicitant - persoană/entitate de drept public sau privat care solicită evaluarea şi certificarea produselor/sistemelor criptografice, în vederea includerii în Catalogul naţional cu pachete, produse şi profile de protecţie INFOSEC, denumit în continuare Catalog naţional; k)soluţie criptografică - mecanism, modul, produs sau sistem criptografic; l)ţintă de evaluare - o soluţie criptografică şi documentaţia aferentă care constituie subiectul unei evaluări; m)ţintă de securitate - un set de cerinţe şi specificaţii de securitate utilizate ca bază pentru evaluarea unei ţinte de evaluare identificate. Articolul 4(1) Obiectul evaluării şi certificării realizate la nivelul entităţilor evaluatoare vizează următoarele tipuri de soluţii criptografice:a)mecanisme criptografice; b)aplicaţii şi sisteme software care conţin mecanisme criptografice; c)dispozitive şi sisteme hardware care încorporează mecanisme criptografice; d)generatoare de numere aleatoare; e)generatoare de numere pseudoaleatoare; f)alte tipuri, de exemplu: PKI (Public Key Infrastructure), sisteme de management de chei şi protocoale criptografice. (2) Tipurile de soluţii criptografice prevăzute la alin. (1) se includ în Catalogul naţional în lista „Mecanisme şi produse criptografice“.(3) Modelul unui sistem criptografic este prezentat în figura*) următoare. *) Figura este reprodusă în facsimil. Capitolul IIProcesul de evaluare a produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat Secţiunea 1Etapele procesului de evaluare şi certificare Articolul 5Procesul de evaluare şi certificare a produselor şi sistemelor criptografice presupune parcurgerea următoarelor etape: a)demararea procesului de evaluare; b)desfăşurarea procesului de evaluare; c)finalizarea procesului de evaluare. Secţiunea a 2-aDemararea procesului de evaluare Articolul 6Demararea procesului de evaluare se realizează în condiţiile Metodologiei de evaluare şi certificare a pachetelor, produselor şi profilelor de protecţie INFOSEC-INFOSEC 14, aprobată prin Ordinul directorului general al Oficiului Registrului Naţional al Informaţiilor Secrete de Stat nr. 21/2012, denumită în continuare Metodologia INFOSEC 14. Articolul 7(1) Cerinţele minime de acceptare a evaluării soluţiei criptografice, suplimentare celor reglementate în Metodologia INFOSEC 14, sunt prevăzute în Standardul de securitate criptografică, precum şi în Cerinţele preliminare pentru evaluarea criptografică, prevăzute în anexa nr. 1.(2) Pentru a fi acceptate la evaluare, produsele şi sistemele criptografice destinate protecţiei informaţiilor clasificate „secret de serviciu“ trebuie să implementeze cel puţin standardele recomandate prevăzute în anexa nr. 2. Articolul 8Ca urmare a acceptării evaluării produsului/ sistemului criptografic, entităţile evaluatoare pot încheia acorduri de confidenţialitate cu solicitantul. Secţiunea a 3-aDesfăşurarea procesului de evaluare criptografică Articolul 9În vederea desfăşurării procesului de evaluare, solicitantul pune la dispoziţia entităţilor evaluatoare: a)soluţia criptografică supusă evaluării: componentele hardware, software şi firmware; alte componente necesare realizării infrastructurii de testare; elemente necesare verificării corectitudinii implementării mecanismelor criptografice; b)setul de documentaţii aferent soluţiei criptografice supuse evaluării: documentaţie tehnică care trebuie să acopere: descrierea arhitecturii fizice şi logice; cerinţele menţionate în standardele stabilite pentru evaluare în etapa anterioară; codurile sursă; specificaţiile mecanismelor criptografice, vectori de test; descrierea parametrilor critici de securitate; documentaţii de administrare, instalare şi utilizare; c)teste proprii şi platformele de testare, documentaţii aferente testelor proprii, precum şi rezultatele testelor. Articolul 10(1) Pe baza elementelor prevăzute la art. 9, entităţile evaluatoare desfăşoară activităţi de testare şi evaluare criptografică.(2) Activităţile de testare şi evaluare criptografică au în vedere criterii minime/standarde/metodologii naţionale impuse pentru soluţia criptografică care este supusă evaluării, precum şi procedurile proprii ale fiecărei entităţi evaluatoare.(3) În funcţie de tipul soluţiei criptografice, procesul de evaluare poate viza următoarele tipuri de activităţi:a)studiul şi analiza documentaţiei tehnice pentru soluţia criptografică supusă evaluării; b)verificarea implementării corecte a mecanismelor criptografice; c)analiza managementului cheilor; d)teste statistice pentru verificarea aleatorismului; e)analiza codurilor sursă; f)analiza interfeţelor şi/sau a porturilor; g)verificarea şi analiza rolurilor, serviciilor şi autentificării, a controlului accesului; h)verificarea şi analiza securităţii fizice (de exemplu: tamper evidence, tamper detection, tamper response, tamper proof, tamper resistance etc.); i)verificarea autotestărilor efectuate de soluţia criptografică; j)verificarea mecanismelor de auditare; k)rezistenţa la atacuri nestandard; l)evaluare TEMPEST; m)verificarea testelor realizate de către dezvoltator; n)teste de penetrare şi analiza vulnerabilităţilor., (4) În cazul evaluării unei soluţii criptografice modificate faţă de o versiune deja certificată, pot fi considerate concludente rezultatele evaluărilor anterioare. Secţiunea a 4-aFinalizarea procesului de evaluare Articolul 11Fiecare dintre entităţile evaluatoare implicate în procesul de evaluare elaborează un raport tehnic de evaluare, potrivit modelului prevăzut în anexa nr. 2 la Metodologia INFOSEC 14. Capitolul IIIProcesul de certificare a produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat Articolul 12(1) Procesul de certificare presupune o analiză independentă a evaluării şi a rezultatelor acesteia şi atestă că soluţia criptografică evaluată satisface criteriile minime de securitate stabilite prin Standardul de securitate criptografică.(2) Procesul de certificare se finalizează, după caz, astfel:a)în cazul acordului privind certificarea soluţiei criptografice, prin eliberarea unui document de certificare care conţine aspecte privind identificarea soluţiei criptografice, nivelul de clasificare/secretizare, termenul de valabilitate şi eventuale condiţii de funcţionare; b)în cazul refuzului certificării soluţiei criptografice, prin eliberarea unui document justificativ care conţine aspecte privind identificarea soluţiei criptografice, precum şi motivele refuzului certificării, cu posibilitatea menţionării unor rezultate ale procesului de evaluare. *) Figura este reprodusă în facsimil. Capitolul IIProcesul de evaluare a produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat Secţiunea 1Etapele procesului de evaluare şi certificare Articolul 5Procesul de evaluare şi certificare a produselor şi sistemelor criptografice presupune parcurgerea următoarelor etape: a)demararea procesului de evaluare; b)desfăşurarea procesului de evaluare; c)finalizarea procesului de evaluare. Secţiunea a 2-aDemararea procesului de evaluare Articolul 6Demararea procesului de evaluare se realizează în condiţiile Metodologiei de evaluare şi certificare a pachetelor, produselor şi profilelor de protecţie INFOSEC-INFOSEC 14, aprobată prin Ordinul directorului general al Oficiului Registrului Naţional al Informaţiilor Secrete de Stat nr. 21/2012, denumită în continuare Metodologia INFOSEC 14. Articolul 7(1) Cerinţele minime de acceptare a evaluării soluţiei criptografice, suplimentare celor reglementate în Metodologia INFOSEC 14, sunt prevăzute în Standardul de securitate criptografică, precum şi în Cerinţele preliminare pentru evaluarea criptografică, prevăzute în anexa nr. 1.(2) Pentru a fi acceptate la evaluare, produsele şi sistemele criptografice destinate protecţiei informaţiilor clasificate „secret de serviciu“ trebuie să implementeze cel puţin standardele recomandate prevăzute în anexa nr. 2. Articolul 8Ca urmare a acceptării evaluării produsului/ sistemului criptografic, entităţile evaluatoare pot încheia acorduri de confidenţialitate cu solicitantul. Secţiunea a 3-aDesfăşurarea procesului de evaluare criptografică Articolul 9În vederea desfăşurării procesului de evaluare, solicitantul pune la dispoziţia entităţilor evaluatoare: a)soluţia criptografică supusă evaluării: componentele hardware, software şi firmware; alte componente necesare realizării infrastructurii de testare; elemente necesare verificării corectitudinii implementării mecanismelor criptografice; b)setul de documentaţii aferent soluţiei criptografice supuse evaluării: documentaţie tehnică care trebuie să acopere: descrierea arhitecturii fizice şi logice; cerinţele menţionate în standardele stabilite pentru evaluare în etapa anterioară; codurile sursă; specificaţiile mecanismelor criptografice, vectori de test; descrierea parametrilor critici de securitate; documentaţii de administrare, instalare şi utilizare; c)teste proprii şi platformele de testare, documentaţii aferente testelor proprii, precum şi rezultatele testelor. Articolul 10(1) Pe baza elementelor prevăzute la art. 9, entităţile evaluatoare desfăşoară activităţi de testare şi evaluare criptografică.(2) Activităţile de testare şi evaluare criptografică au în vedere criterii minime/standarde/metodologii naţionale impuse pentru soluţia criptografică care este supusă evaluării, precum şi procedurile proprii ale fiecărei entităţi evaluatoare.(3) În funcţie de tipul soluţiei criptografice, procesul de evaluare poate viza următoarele tipuri de activităţi:a)studiul şi analiza documentaţiei tehnice pentru soluţia criptografică supusă evaluării; b)verificarea implementării corecte a mecanismelor criptografice; c)analiza managementului cheilor; d)teste statistice pentru verificarea aleatorismului; e)analiza codurilor sursă; f)analiza interfeţelor şi/sau a porturilor; g)verificarea şi analiza rolurilor, serviciilor şi autentificării, a controlului accesului; h)verificarea şi analiza securităţii fizice (de exemplu: tamper evidence, tamper detection, tamper response, tamper proof, tamper resistance etc.); i)verificarea autotestărilor efectuate de soluţia criptografică; j)verificarea mecanismelor de auditare; k)rezistenţa la atacuri nestandard; l)evaluare TEMPEST; m)verificarea testelor realizate de către dezvoltator; n)teste de penetrare şi analiza vulnerabilităţilor., (4) În cazul evaluării unei soluţii criptografice modificate faţă de o versiune deja certificată, pot fi considerate concludente rezultatele evaluărilor anterioare. Secţiunea a 4-aFinalizarea procesului de evaluare Articolul 11Fiecare dintre entităţile evaluatoare implicate în procesul de evaluare elaborează un raport tehnic de evaluare, potrivit modelului prevăzut în anexa nr. 2 la Metodologia INFOSEC 14. Capitolul IIIProcesul de certificare a produselor şi sistemelor criptografice, altele decât cele din categoria cifrului de stat Articolul 12(1) Procesul de certificare presupune o analiză independentă a evaluării şi a rezultatelor acesteia şi atestă că soluţia criptografică evaluată satisface criteriile minime de securitate stabilite prin Standardul de securitate criptografică.(2) Procesul de certificare se finalizează, după caz, astfel:a)în cazul acordului privind certificarea soluţiei criptografice, prin eliberarea unui document de certificare care conţine aspecte privind identificarea soluţiei criptografice, nivelul de clasificare/secretizare, termenul de valabilitate şi eventuale condiţii de funcţionare; b)în cazul refuzului certificării soluţiei criptografice, prin eliberarea unui document justificativ care conţine aspecte privind identificarea soluţiei criptografice, precum şi motivele refuzului certificării, cu posibilitatea menţionării unor rezultate ale procesului de evaluare.

(3) În vederea includerii în Catalogul naţional, documentele prevăzute la alin. (2) se transmit ORNISS de către entităţile evaluatoare implicate în procesul de evaluare şi certificare, menţionându-se nivelul de clasificare/secretizare, termenul de valabilitate şi condiţiile specifice de funcţionare, astfel cum au fost stabilite în documentele de certificare. Articolul 13Scoaterea produsului sau mecanismului criptografic din Catalogul naţional se solicită în următoarele cazuri: a)la expirarea termenului de valabilitate; b)dacă apar elemente noi care justifică o astfel de decizie, la sesizarea oricărei entităţi evaluatoare dintre cele două care au realizat evaluarea. Articolul 14(1) Cu cel puţin un an înainte de expirarea termenului de valabilitate, beneficiarul sau, după caz, producătorul poate solicita menţinerea produsului ori mecanismului criptografic în Catalogul naţional, sub condiţia demarării procesului de recertificare.(2) Entităţile evaluatoare pot propune menţinerea produsului sau mecanismului criptografic în Catalogul naţional pe baza unei analize de risc ori, după caz, a unei noi evaluări şi certificări. Articolul 15Evaluarea poate fi contestată de către solicitant, în termen de 30 de zile de la data luării la cunoştinţă a rezultatului. Articolul 16Anexele nr. 1 şi 2 fac parte integrantă din prezenta metodologie. ANEXA Nr. 1la metodologie CERINŢE PRELIMINARE pentru evaluarea criptografică Pentru acceptarea evaluării, în funcţie de tipul soluţiei criptografice supuse evaluării, solicitantul trebuie să furnizeze entităţii evaluatoare o documentaţie preliminară care să cuprindă următoarele date: • Mecanisme criptografice - descriere generală a mecanismului criptografic, criterii de proiectare/rezultate ale testelor proprii şi posibilităţi de implementare (hardware/software). • Module criptografice: – descrierea generală a modulului criptografic, cu menţionarea nivelului de securitate solicitat; – politica de securitate a modulului criptografic (model FIPS 140-2).• Produse/Sisteme criptografice - documentaţia tehnică/ţinta de securitate (conform Common Criteria). ANEXA Nr. 2la metodologie STANDARDE RECOMANDATE I. Mecanisme/Tehnici criptografice A. Algoritmi simetrici (Block/Stream Ciphers)

|

NIST |

ISO/IEC |

|

1. NIST SP 800-67, Recommendation for the Triple Data Encryption Algorithm (TDEA) Block Cipher 2. FIPS 197, Announcing the Advanced Encryption Standard (AES) 3. NIST SP 800-38A, Recommendation for Block Cipher Modes of Operation. Methods and Techniques 4. NIST SP 800-38C, Recommendation for Block Cipher Modes of Operation: The CCM Mode for Authentication and Confidentiality |

1. ISO/IEC 18033-3 - Information Technology - Security Techniques - Encryption algorithms - Part 3: Block Ciphers 2. ISO/IEC 18033-4 - Information Technology - Security Techniques - Encryption algorithms - Part 4: Stream Ciphers |

B. Algoritmi asimetrici

|

NIST |

ISO/IEC |

|

1. FIPS 186-3, Digital Signature Standard (DSS) 2. FIPS 180-2, Secure Hash Standard (SHS) 3. NIST SP 800-56, Recommendation on Key Establishment Schemes |

1. ISO/IEC 9796-2 - Information Technology - Security Techniques - Digital signatures schemes giving message recovery - Part 2: Integer factorization based mechanisms 2. ISO/IEC 9796-3 - Information Technology - Security Techniques - Digital signatures schemes giving message recovery - Part 2: Discrete logarithm based mechanisms 3. ISO/IEC 14888 - all parts - Information Technology - Security Techniques - Digital signatures with appendix 4. ISO/IEC 15946 - all parts - Information Technology - Security Techniques - Cryptographic techniques based on elliptic curves 5. ISO/IEC 18033-2 - Information Technology - Security Techniques - Encryption algorithms - Part 2: Asymmetric ciphers |

C. Funcţii hash

|

NIST |

ISO |

|

1. FIPS 180-2, Secure Hash Standard (SHS) |

1. ISO/IEC 10118-2 - Information Technology - Security Techniques - Hash-function - Part 2: Hash function using a n-bit block cipher 2. ISO/IEC 10118-3 - Information Technology - Security Techniques - Hash-function - Part 3: Dedicated hash functions 3. ISO/IEC 10118-4 - Information Technology - Security Techniques - Hash-function - Part 4: Hash function using modular arithmetic |

D. Message Authentication Code

|

NIST |

ISO |

|

1. NIST SP 800-38B, Recommendation for Block Cipher Modes of Operation: the CMAC Authentication Mode 2. NIST SP 800-38C, Recommendation for Block Cipher Modes of Operation: The CCM Model for Authentication and Confidentiality 3. FIPS 198, The Keyed Hash Message Authentication Code (HMAC) |

1. ISO/IEC 9797-2 - Information Technology - Security Techniques - Message Authentication Codes (MACs) - Part 2: Mechanisms using a dedicated hash-function |

E. Random Number Generation

|

NIST |

ISO |

|

1. FIPS 186-3, Digital Signature Standard (DSS) |

1. ISO/IEC 18031- Information Technology - Security Techniques - Random bit generators |

F. Key Management/PKI

|

NIST |

ISO/IEC |

|

1. NIST SP 800-57, Recommendation for Key Management 2. NIST SP 800-56, Recommendation on Key Establishment Schemes 3. NIST SP 800-32, Introduction to Public Key Technology and the Federal PKI Infrastructure 4. FIPS 140-2, Security Requirements for Cryptographic Modules |

1. ISO/IEC 11770 - all parts - Information Technology - Security Techniques - Key management 2. ISO/IEC 15946-3 - Information Technology - Security Techniques - Cryptographic Techniques based on elliptic curves - Part 3: Key establishment |

G. Entity Authentication

|

NIST |

ISO |

|

|

1. ISO/IEC 9798-2 - Information Technology - Security Techniques - Entity authentication - Part 2: Mechanisms using symmetric encipherment algorithms 2. ISO/IEC 9798-3 - Information Technology - Security Techniques - Entity authentication - Part 3: Mechanisms using digital signature techniques 3. ISO/IEC 9798-4 - Information Technology - Security Techniques - Entity authentication - Part 4: Mechanisms using a cryptographic check 4. ISO/IEC 9798-5 - Information Technology - Security Techniques - Entity authentication - Part 5: Mechanisms using zero-knowledge techniques 5. ISO/IEC 9798-6 - Information Technology - Security Techniques - Entity authentication - Part 6: Mechanisms using manual data transfer 6. ISO/IEC 11770-2 - Information Technology - Security Techniques - Key management - Part 2: Mechanisms using symmetric techniques 7. ISO/IEC 11770-3 - Information Technology - Security Techniques - Key management - Part 3: Mechanisms using asymmetric techniques 8. ISO/IEC 11770-4 - Information Technology - Security Techniques - Key management - Part 4: Key establishment mechanisms based on weak secrets |

II. Module criptografice

|

NIST |

ISO/IEC |

|

1. FIPS 140-2, Security Requirements for Cryptographic Modules 2. FIPS 140-2 DTR - Derived Test Requirements for FIPS 140-2 3. FIPS 140-2 IG - Implementation Guidance for FIPS 140-2 |

1. ISO/IEC 19790:2006 - Information Technology - Security Techniques - Security requirements for cryptographic modules 2. ISO/CEI 29759:2008 - Information Technology - Security Techniques - Test requirements for cryptographic modules |

III. Produse/Sisteme criptografice

|

NIST |

ISO/IEC |

|

1. CC v3.1 R3, Common Criteria for Information Technology Security Evaluation 2. CEM v3.1 R3 - Common Methodology for Information Technology Security Evaluation |

3. SR ISO/CEI 15408 - all parts - Information technology - Security techniques - Evaluation criteria for IT security |

|

ANONIM a comentat

Decizia 220 2018

Buongiorno

E-mail: giovannidinatale1954@gmail.com

Offerte individuali in denaro da 2.000 a 5.200.000, con un tasso di interesse è rimborsabile del 3% in un periodo compreso tra

2 e 30 anni.

Condizioni ragionevoli se la mia offerta ti interessa contattami di più

rapidamente per discutere le modalità e

documenti da fornire. giovannidinatale1954@gmail.com

|

ANONIM a comentat

Decizia 220 2018

Buongiorno

E-mail: giovannidinatale1954@gmail.com

Offerte individuali in denaro da 2.000 a 5.200.000, con un tasso di interesse è rimborsabile del 3% in un periodo compreso tra

2 e 30 anni.

Condizioni ragionevoli se la mia offerta ti interessa contattami di più

rapidamente per discutere le modalità e

documenti da fornire. giovannidinatale1954@gmail.com

|

ANONIM a comentat

Decretul 358 1948

What type of loan do you need?

Personal loan

Car loan

Refinancing

Mortgage

Business capital (start or expand your business)

Have you lost hope and think that there is no way out, but your financial problems are still not gone?

Do not hesitate to contact us for possible business cooperation. Contact us (WhatsApp) number +918131851434 contact email id : sumitihomelend@gmail.com Mr. Damian Sumiti

|

ANONIM a comentat

Decretul 139 2005

HIRE A GENUINE HACKER TO RECOVER YOUR LOST FUNDS

Hello everyone, The Cryptocurrency world is very volatile and a lot of individuals have lost their crypto assets to online scams . I was also a victim. Last October I was contacted by a broker who convinced me to invest in Crypto. I made an initial investment of € 875,000. I followed their instructions. For TWO months now I have been trying to contact them all day, but I got no response. God is so kind. I followed a broadcast that teaches on how these recovery experts called THE HACK ANGELS RECOVERY EXPERT. Help individuals recover their lost funds back. I contacted the email provided for consultation, to help me recover my funds. I contacted them. These cryptocurrency recovery experts saved my life by helping me recover all my losses in just nine hours. I provided necessary requirements and relative information to complete the successful recovery of my crypto funds. I was filled with joy asI got my everything back. I really can't tell how happy I am. I said I will not hold this to myself but share it to the public so that all scammed victims can get their funds back, you can contact them today through their hotline at:

WhatsApp +1(520)200-2320)

(support@thehackangels.com).

(www.thehackangels.com)

If you're in London, you can even visit them in person at their office located at 45-46 Red Lion Street, London WC1R 4PF, UK. They’re super helpful and really know their stuff! Don’t hesitate to reach out if you need help.

|

ANONIM a comentat

Decretul 139 2005

HIRE A GENUINE HACKER TO RECOVER YOUR LOST FUNDS

Hello everyone, The Cryptocurrency world is very volatile and a lot of individuals have lost their crypto assets to online scams . I was also a victim. Last October I was contacted by a broker who convinced me to invest in Crypto. I made an initial investment of € 875,000. I followed their instructions. For TWO months now I have been trying to contact them all day, but I got no response. God is so kind. I followed a broadcast that teaches on how these recovery experts called THE HACK ANGELS RECOVERY EXPERT. Help individuals recover their lost funds back. I contacted the email provided for consultation, to help me recover my funds. I contacted them. These cryptocurrency recovery experts saved my life by helping me recover all my losses in just nine hours. I provided necessary requirements and relative information to complete the successful recovery of my crypto funds. I was filled with joy asI got my everything back. I really can't tell how happy I am. I said I will not hold this to myself but share it to the public so that all scammed victims can get their funds back, you can contact them today through their hotline at:

WhatsApp +1(520)200-2320)

(support@thehackangels.com).

(www.thehackangels.com)

If you're in London, you can even visit them in person at their office located at 45-46 Red Lion Street, London WC1R 4PF, UK. They’re super helpful and really know their stuff! Don’t hesitate to reach out if you need help.

|

ANONIM a comentat

Decretul 139 2005

HIRE A GENUINE HACKER TO RECOVER YOUR LOST FUNDS

Hello everyone, The Cryptocurrency world is very volatile and a lot of individuals have lost their crypto assets to online scams . I was also a victim. Last October I was contacted by a broker who convinced me to invest in Crypto. I made an initial investment of € 875,000. I followed their instructions. For TWO months now I have been trying to contact them all day, but I got no response. God is so kind. I followed a broadcast that teaches on how these recovery experts called THE HACK ANGELS RECOVERY EXPERT. Help individuals recover their lost funds back. I contacted the email provided for consultation, to help me recover my funds. I contacted them. These cryptocurrency recovery experts saved my life by helping me recover all my losses in just nine hours. I provided necessary requirements and relative information to complete the successful recovery of my crypto funds. I was filled with joy asI got my everything back. I really can't tell how happy I am. I said I will not hold this to myself but share it to the public so that all scammed victims can get their funds back, you can contact them today through their hotline at:

WhatsApp +1(520)200-2320)

(support@thehackangels.com).

(www.thehackangels.com)

If you're in London, you can even visit them in person at their office located at 45-46 Red Lion Street, London WC1R 4PF, UK. They’re super helpful and really know their stuff! Don’t hesitate to reach out if you need help.

|

ANONIM a comentat

Raport 1937 2021

Obțineți creditul în 24 de ore

În calitate de client al LOPEZ GROUP FINANZAS, vă recomand pentru toate nevoile dumneavoastră de finanțare la cota de 2%. Pentru cei dintre voi care au nevoie de un împrumut, nu ezitați să o contactați ca mine și veți fi mulțumiți: lopezfinanzas95@gmail.com

|

ANONIM a comentat

Raport 1937 2021

Obțineți creditul în 24 de ore

În calitate de client al LOPEZ GROUP FINANZAS, vă recomand pentru toate nevoile dumneavoastră de finanțare la cota de 2%. Pentru cei dintre voi care au nevoie de un împrumut, nu ezitați să o contactați ca mine și veți fi mulțumiți: lopezfinanzas95@gmail.com

|

ANONIM a comentat

Raport 1937 2021

Obțineți creditul în 24 de ore

În calitate de client al LOPEZ GROUP FINANZAS, vă recomand pentru toate nevoile dumneavoastră de finanțare la cota de 2%. Pentru cei dintre voi care au nevoie de un împrumut, nu ezitați să o contactați ca mine și veți fi mulțumiți: lopezfinanzas95@gmail.com

|

ANONIM a comentat

Raport 1937 2021

Obțineți creditul în 24 de ore

În calitate de client al LOPEZ GROUP FINANZAS, vă recomand pentru toate nevoile dumneavoastră de finanțare la cota de 2%. Pentru cei dintre voi care au nevoie de un împrumut, nu ezitați să o contactați ca mine și veți fi mulțumiți: lopezfinanzas95@gmail.com

|

Alte acte pe aceeaşi temă cu Ordin 174/2012

|